改进的安全控制措施和新的安防场所

今天,我们将推出未来几个月计划构建的几项安全功能的基础架构。

- 集中式安全文档

- 控制面板中的组织级安全设置

请继续阅读,了解我们近期推出的安全功能以及我们即将推出的安全路线图。

集中式安全文档

Supabase 提供了一套强大的安全控制措施,但发现和配置这些措施可能会让人感到不知所措。我们全新的安全文档将所有内容集中在一处——从身份验证速率限制和 Vault 等产品功能,到使用 Supabase 构建安全应用程序的分步指南(行级安全、强化数据 API、生产检查清单等等)。

我们还发布了专门的SOC 2和HIPAA指南,解释如何在 Supabase 上实现这些合规标准,并回答常见问题。

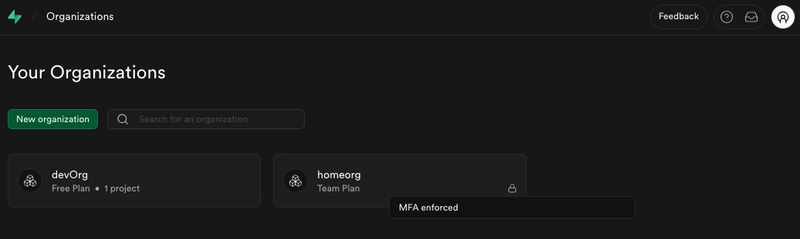

在组织安全设置中强制执行多因素身份验证

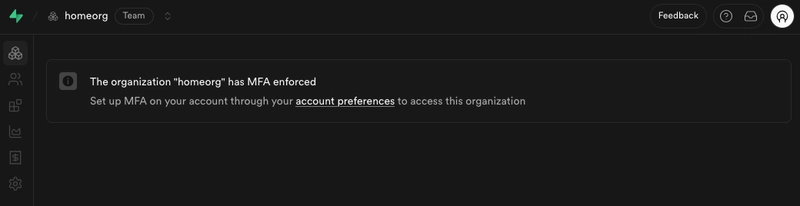

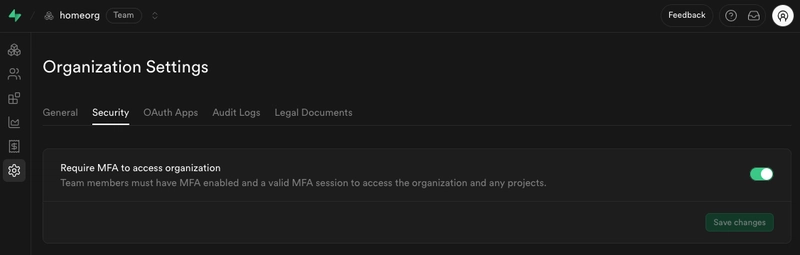

我们在控制面板的“组织级安全设置”页面推出的首个设置是为 Supabase 组织的每个成员强制执行多因素身份验证 (MFA)。启用后,所有成员都必须配置 MFA 才能访问该组织中的任何项目或资源。

启用多因素身份验证 (MFA) 后,您组织的所有成员都必须使用多因素身份验证才能访问任何项目或资源。如果成员尚未启用 MFA,他们将立即失去访问权限,直到启用为止。新加入的组织成员可以接受加入已启用 MFA 的组织的邀请,但只有在启用 MFA 后才能与该组织进行交互。

此设置仅对组织所有者可用,且所有者必须在其帐户上启用多因素身份验证 (MFA)。我们建议设置两个独立的 MFA 应用作为备份。

几点说明:

- 适用于专业版、团队版和企业版套餐。

- 此设置不影响个人访问令牌。

您可以在组织设置的“安全”选项卡中启用该设置。

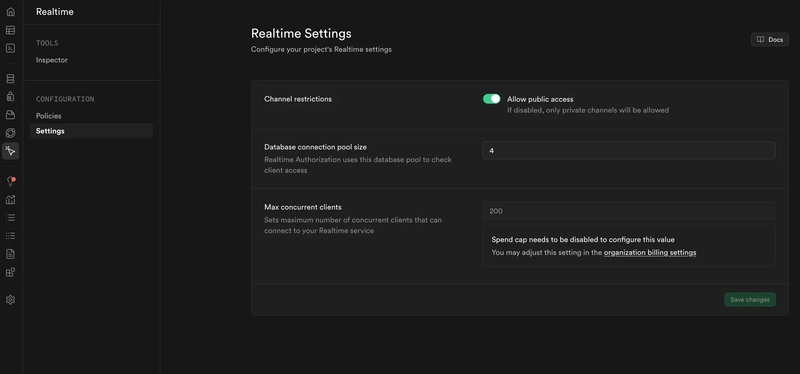

Supabase Realtime - 仅启用私有频道

现在您可以将实时功能设置为仅使用通过实时授权实现的私有频道。如果禁用此Allow public access设置,则无法创建公共频道。只有通过实时授权获得授权的客户端才能监听和广播消息。

此设置页面目前处于功能预览阶段,您可以在此处启用它。启用预览后,您可以在新的“实时设置”页面中配置此设置。同时,您还可以调整实时使用的连接池大小和最大并发客户端数。

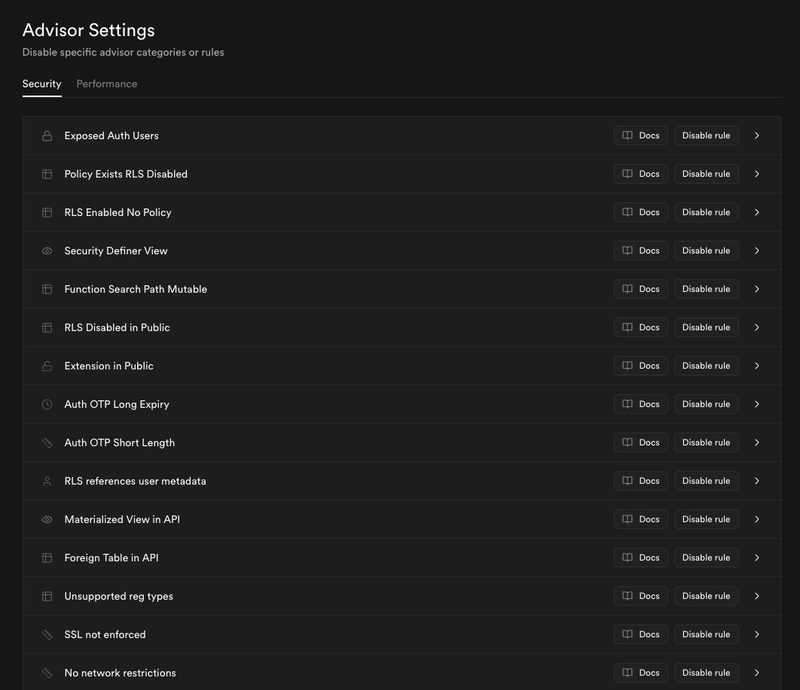

安全和性能顾问 - 禁用特定规则

我们收到用户反馈,并非所有安全性和性能顾问规则都适用于他们的项目。Supabase 支持从纯后端 API 到全栈应用程序的各种应用,因此某些安全性和性能顾问规则可能并不适用于所有用户。例如,如果您仅从 Web 服务器等安全环境访问 Supabase,则“在公共环境中禁用 RLS”规则可能不适用。

现在您可以自定义安全顾问规则,并禁用与您无关的规则。我们将扩展规则自定义功能,使其包含规则分配和更精细的筛选。

此功能目前处于预览阶段,您可以在此处启用。启用后,即可通过新的配置部分管理规则。

接下来会发生什么?

此次发布是 Supabase 平台更宏大、更长期的安全路线图中的一个组成部分,涵盖从用户身份验证到网络隔离、合规性工具和自动化修复等各个方面。以下是我们正在积极推进的工作:

更强大的身份验证和访问控制

- YubiKey 和硬件密钥 MFA 支持,以补充基于时间的一次性密码流程 (TOTP)。

- 我们此前已宣布项目范围角色现已在团队版套餐中推出,现在正致力于将自定义角色引入企业版套餐。这将允许组织定义自定义的、细粒度的角色,从而限制用户可以访问的操作和资源。

安全执法

企业连接

- Supabase 组织自助式 SSO:希望强制执行 SSO 登录的企业团队将能够直接在 Supabase 控制面板中自助完成此操作,不再需要支持工单。

- ** Supabase PrivateLink使用 AWS VPC Lattice,在您的 AWS VPC 和 Supabase 数据库之间提供企业级私有网络连接。该功能目前处于私有 Alpha 测试阶段,仅面向我们的企业客户开放。

我们的目标是为您提供所需的工具,让您能够自信地在 Supabase 上部署生产应用程序。

发布周 15

主舞台

第一天 - JWT 签名密钥简介

第二天 - 支持 Iceberg 的 Supabase 分析存储桶简介

构建阶段

- 01 - Supabase UI:平台套件

- 02- 使用 Figma Make 创建 Supabase 后端

- 03- 介绍 stripe-sync-engine npm 包

- 04 - 改进的安全控制和新的安防场所